簡介

本文檔詳細介紹瞭如何使用基於 OIDC (OpenID Connect) 的身份提供者對 Brightcove Beacon 應用程序中的查看者進行身份驗證的配置。在您進入細節之前,了解整個過程會很有幫助。將您的 Beacon 應用程序想像成銀行 ATM 機。用戶需要的是一張銀行卡,可以在 ATM 取款。同樣,您的觀眾需要一個 ID 才能訪問您的 Beacon 應用程序中的視頻。這是一個與類比中的實體相關的表:

| ATM/銀行卡 | 信標應用 |

|---|---|

| 自動櫃員機 | 信標應用 |

| 功能/連接性 ATM 授權交易 | OAuth 2.0 |

| 銀行卡 | 來自 OIDC 的 JSON Web 令牌 (JWT) |

| 辦理銀行卡流程 | 海外數據中心 |

正如銀行卡必須具有 ATM 和該設備的底層功能一樣,OIDC 必須具有 OAuth 才能發揮作用。人們經常說 OIDC“位於”OAuth 之上。

設置和測試身份驗證

執行以下任務以使用 Beacon 配置和測試您的 OIDC 身份提供商:

- 從 Brightcove 獲取要作為允許的重定向 URI 添加到 OIDC 提供程序的回調 URL。身份提供者使用這些 URI 將查看者及其授權代碼登錄 URL 重定向到 QA 和測試環境。兩種環境都指定重定向 URI,以使用授權代碼重定向用戶。

- 實施 API 端點並向 OTT 交付團隊提供以下響應:

- 訪問令牌(智威湯遜)

- ID令牌(智威湯遜)

- 刷新令牌

- 用戶信息

- 授權

- 配對代碼——僅當智能電視、Android TV、Fire TV 或 Apple TV 在範圍內時才需要;請參閱 Roku 註釋

- JWKS

- 登出

- OpenID Connect Discovery (/.well-known/openid-configuration) - 如果配置正確並提供,OTT 交付團隊可以發現端點並提供 Beacon 工程票證,如步驟 f 中所述。以下

- 如果您的身份提供者需要,將登錄和註銷的重定向 URL 配置為允許的重定向 URL。

- 為範圍內的所有應用程序創建客戶端 ID,並將其提供給 OTT 交付團隊。

- 在您的身份提供者中創建測試用戶,並向 OTT 交付團隊提供測試憑證。

供您參考,Brightcove 實體隨後將:

- OTT 交付團隊使用上述步驟 2 和 5 中的數據為 OTT 看板中的 Beacon CMS 創建了一張票。

- OTT 交付團隊使用來自上述步驟 4 和 5 的數據為 OTT 看板中的 Beacon Beacon 應用程序創建一張票。

- Beacon CMS 團隊使用上述第 6 步中的 URL 配置 Beacon CMS。

- Beacon 應用程序團隊使用上面第 5 步中的客戶端 ID 配置應用程序,並使用提供的測試用戶進行開發測試。

- OTT 交付團隊 QA 團隊在為 UAT 發布限定構建之前驗證端到端身份驗證。

令牌和用戶響應

讓基於 OIDC 的身份提供者對您的查看者進行身份驗證涉及三個令牌,它們是:

- 訪問令牌

- id_token

- 刷新令牌

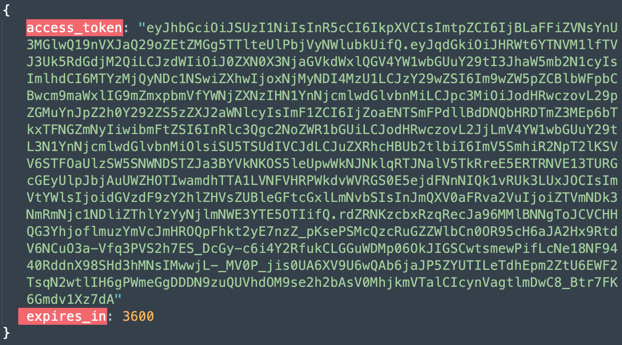

訪問令牌

訪問令牌必須單獨具有以下身份驗證支持聲明:

- 子

- 伊斯

- exp

- 我在

- aud(僅在需要時)

以下是您的 OIDC 提供商令牌端點可能提供的訪問令牌響應示例:

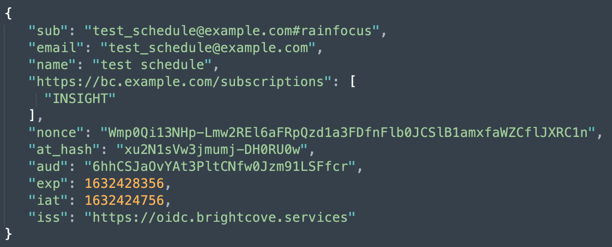

這是解碼的訪問令牌:

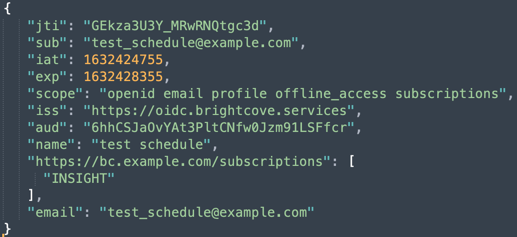

身份證

id 令牌必須單獨具有以下身份驗證支持聲明:

- 子

- 伊斯

- exp

- 我在

- 音頻

- 隨機數

以下是您的 OIDC 提供商令牌端點可能提供的 ID 令牌響應示例:

這是解碼後的 ID 令牌:

刷新令牌

刷新令牌只是一個標識符。它不包含任何數據。數據就是令牌本身。

用戶信息響應

用戶信息響應是一個 JSON 對象,並且必須具有以下單獨的身份驗證支持字段:

- 子

- 姓名/暱稱/全名/顯示名稱(一個或多個)

- 電子郵件

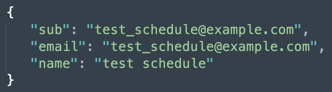

這是一個示例用戶信息響應:

已知問題

- 對於 Roku 實施,需要與 Brightcove Global Services 進行定制合作。這是由於 Roku 的認證要求。如果不這樣做,將導致 Roku 拒絕在 Roku 商店中發布該頻道。有關詳細信息,請參閱 Roku 的 設備上身份驗證 文檔。